Підбір сертификату

SSL FATCA для українських банків і фінансових установ

1 липня 2014 року набрав чинності Закон Сполучених Штатів Америки «Про податкові вимоги до іноземних рахунків» (далі - FАТСА), що містить вимоги до іноземних фінансових організацій - Інформаційна довідка щодо імплементації положень Закону США «Про податкові вимоги до іноземних рахунків» (FATCA)

Міністерство фінансів України повідомило всіх фінансових агентів України про перенесення у зв’язку з COVID-19 строків подання звітів про підзвітні рахунки в рамках Угоди FATCA за 2019 податковий рік для компетентних органів країн, що звітують за моделлю IGA 1, до яких відноситься і Україна, на період до 31 грудня 2020 року. Ознайомитись з ним можна за посиланням.

Також, Міністерство фінансів США, листом від 07.08.2020, повідомило, що термін подання звітів для всіх звітуючих країн, у тому числі для України, подовжено до 31 грудня 2020 року.

Для ДПС України, яка є компетентним органом для цілей автоматичного обміну інформацією в рамках Угоди FATCA, строки подання до Служби внутрішніх доходів США звітів за 2019 податковий рік подовжено до 31 грудня 2020 року.

Зважаючи на те, що у Кодексі встановлений термін звітності для фінансових агентів, який забезпечує компетентному органу місячний термін для обробки та перевірки наданої інформації, кінцевий строк подання фінансовими агентами звіту про підзвітні рахунки подовжуються до 1 грудня 2020 року. До цієї дати фінансові агенти повинні подати через портал IDES (International data exchange service – Міжнародна служба обміну даними) до ДПС України (центрального органу виконавчої влади, що реалізує державну податкову політику) звіти про підзвітні рахунки за 2019 рік та інформацію, яка стосується звітних періодів з 2014 по 2018 роки, відповідно до положень Угоди FATCA.

Відповідно до зазначеного Порядку заповнення і подання фінансовими агентами звіту про підзвітні рахунки відповідно до Угоди FATCA фінансові агенти подають звіти до ДПС через Міжнародну службу обміну даними (МСОД – платформа IDES). Порядок та методика використання платформи IDES докладно описані в Інструкції користувача (Публікація Служби внутрішніх доходів США 5190 (далі – Публікація СВД 5190).

Порядок та методика використання платформи IDES докладно описані в Інструкції користувача (Публікація Служби внутрішніх доходів США 5190 (далі – Публікація СВД 5190). (переклад українською)

Для підключення до фінансовим агентам необхідно:

- Придбати SSL-сертифікат (типи сертифікатів та центри сертифікації наведено у розділі 3 Публікації СВД 5190 або за посиланням. Подробнее про получение SSL сертификата для Fatca читайте в нашей статье

- мати GIIN (ідентифікаційний номер, що надається Службою внутрішніх доходів США для цілей звітування відповідно до Угоди FATCA).

- Інформація щодо реєстрації для цілей звітування відповідно до Угоди FATCA та одержання коду GIIN розміщена на вебсайті Служби внутрішніх доходів США (https://www.irs.gov/businesses/corporations/fatca-foreign-financial-institution-registration-system).

- здійснити реєстрацію (процедуру реєстрації викладено у розділі 4 Публікації СВД 5190).

Звіти фінансових органів вважаються наданими і отриманими Службою внутрішніх доходів США у день, коли ДПС України підтвердить, і, таким чином, розкриє інформацію у IDES Службі внутрішніх доходів США, а інформація, яка передається Службою внутрішніх доходів США, вважається наданою і отриманою ДПС України у день, коли вона є доступною для завантаження з IDES (розділ 11.6 Публікації СВД 5190).

Всі проблемні питання, пов’язані із FATCA, фінансові агенти можуть направляти на адресу електронної пошти info_FATCA@tax.gov.ua, відповіді на які будуть розміщені на банері «FATCA» https://tax.gov.ua/baneryi/fatca/pitannya-vidpovidi/ або надані безпосередньо особі, яка направила запит електронною поштою.

upd 20.11.2020: Перенесення строків звітування про підзвітні рахунки (FATCA)

Листом від 12 листопада 2020 року Служба внутрішніх доходів США повідомила Міністерство фінансів України про перенесення для України строку подання звітів про підзвітні рахунки за звітні періоди з 2014 року по 2019 рік на 30 вересня 2021 року.

Враховуючи зазначене та положення пункту 69.8.3 статті 69 Податкового кодексу України фінансові агенти мають подати до ДПС України через систему IDES звіти про підзвітні рахунки за 2020 рік та інформацію, яка стосується звітних періодів з 2014 по 2019 роки, до 1 вересня 2021 року.

------------

оновлено 19.11.21

Джерело https://tax.gov.ua/media-tsentr/novini/527408.html

Інформація на сайті міністерства фінансів

Служба внутрішніх доходів США (далі – СВД США) надала інформацію щодо оновлення її цифрового сертифікату. Термін дії цифрового сертифікату FATCA СВД США закінчиться наприкінці грудня 2021 року. Щоб запобігти перериванням у поданні звітів, СВД США буде відкрито новий сертифікат/ключ, доступний для фінансових агентів для завантаження починаючи з 3 грудня 2021 року з 07:00 EST (14:00 за київським часом).

Щоб заявники мали можливість завантажити новий сертифікат, СВД США планує сповістити їх через інформаційний бюлетень FATCA.

Після 3 грудня 2021 року отримані файли звітів з FATCA мають бути закодовані новим відкритим сертифікатом, інакше ці файли створюватимуть помилки на рівні файлу «Помилка перевірки підпису».

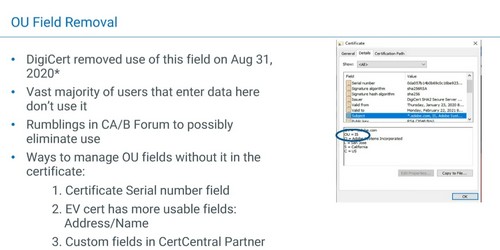

Digicert игнорирует поле OU в сертификатах

31 августа DigiCert прекратили поддержку поля «Организационная единица» (OU), чтобы упростить заказ сертификатов.

Поле OU позволяет хранить дополнительные метаданные в сертификате, однако его предполагаемое назначение крайне ограничено и требует длительной и глубокой проверки со стороны сертификационного центра.

Чтобы избежать путаницы вокруг этого необязательного поля и сократить время проверки, Digicert принял решение удалить его из будущих процессов заказа.

Вскоре поле OU больше не будет отображаться в формах заказов, будет игнорироваться в запросах API и будет удалено во всех новых, обновленных и повторно выпущенных общедоступных сертификатах TLS.

Это изменение не повлияет на ранее выданные сертификаты с действительным полем OU. Это не влияет на частные сертификаты TLS или другие типы сертификатов, отличных от TLS.

До уваги власників 2-річних SSL сертифікатів.

З 27 серпня для діючих дворічних SSL сертифікатів після перевипуску буде скорочуватись термін дії до 397 днів (без відшкодування вартості втраченого терміну). Будьте уважні та не перевидавайте діючі дворічки SSL без необхідності.

Нагадуємо, що з 1 вересня SSL сертифікати видаватимутся виключно терміном дії 1 рік. Сертифікаційні центри припиняються видачу 2-річних сертифікатів невалідованим організаціям з 12 серпня, валідованим 27 серпня.

Провідні сертифікаційні центри також почали багаторічні програми, де сертифікат можна придбати на термін до 6 років. Сутність програми в тому, що оплата проводиться одразу на багато років, але сам SSL сертифікат буде перевидаватися щорічно з попередньою валідацію домену та організації.

С 1 сентября 2020 года SSL сертификаты только на 1 год

SSL сертифікати тільки на 1 рік

Що це для користувачів сертифікованих веб-сайтів? Що стосується вашого веб-сайту Safari, ви більше не можете публічно надсилати сертифікати TLS, а термін, який потрібно було пройти 398 днів після 30 серпня 2020 року. Будь-які сертифікати, видані до 1 вересня 2020 року, залишаються справді незалежними від терміну дії (до 825 днів). Сертифікати, які використовують не для публічної довіри, все ще можуть бути розпізнані до максимальної терміни, яка вимагає 825 днів.

Чому так сталося.

Як правило, у форумі CA / Browser (CA / B) у Братиславі, Словаччина, Apple оголосила, що з 1 вересня почала використовувати у своєму браузері Safari нові новини, що публікуються публічно, щоб отримати сертифікати TLS, які мають не більше 398 днів. Це супроводжує довгу історію, яка обговорюється у Форумі CA / B, яка працювала над скороченням терміну службового сертифіката та покращувала безпеку, одночасно використовуючи необхідні власні користувачі, переходячи на короткі терміни.

У серпні 2019 року Google представив бюлетень для голосування на форумі CA / B SC22, щоб зменшити терміни сертифікатів TLS до одного року. Організатори розглядали цю пропозицію із своїми власними замовниками та публікували інших користувачів коментарів, які в основному підтримували протидії, а також додавали додаткові результати, необхідні ІТ-команди для скорочення коротких термінів. Будучи не ввімкненим у Форумі, що зазначило, що максимальний термін сертифікатів підтверджувався протягом двох років.

Час від часу можна було отримати сертифікати SSL з максимально можливим терміном три роки. Кілька років тому вони скоро до двох років. Швидкий перехід до цього Apple, який підкреслює те, що не вдалося зробити головному SC22: скоро перевірити сертифікат до одного року.

Чому Apple в односторонньому випадку працювала за короткою терміном, що скорочує термін дії сертифікатів? Їх речник вважає, що це "захищений користувач". З попередньою дискусією Форум CA / B ми знаємо, що довший термін служби сертифікованих довіряє склад у заміні сертифікатів у великих інцидентах, які мають бути впевнені. Apple очевидно хоче використати системи, які не можуть швидко реагувати на основні загрози, представлені сертифікатами. Короткотривалі сертифікати покращують безпеку, при цьому вони зменшують експозицію вікна, і сертифікат TLS надсилається. Також ми підтримуємо нормальне функціонування в організації, використовуючи те, що оновлено ідентифікують, як і колись, і адресу та активні домени. Як і будь-яке, котрий підкреслив, скорочення терміну життя запросив бути суттєво перед твердими, необхідними для користувачів сертифікатів для досить важливих.

Зараз Apple представила свою офіційну інформацію про основні знання про цю тему https://support.apple.com/en-us/HT211025.

Постквантовая криптография

Подготовка к квантово-безопасному будущему.

Почти все цифровые коммуникации защищены тремя криптографическими системами:

- шифрование с открытым ключом

- цифровые подписи

- обмен ключами

В современной инфраструктуре открытых ключей эти системы реализованы с использованием асимметричных криптографических алгоритмов RSA или ECC. Криптография RSA и ECC основывается на так называемом предположении о вычислительной жесткости - гипотезе о том, что теоретическая числовая задача (такая как целочисленная факторизация или проблема дискретного логарифма) не имеет эффективного решения. Однако эти предположения основывались на вычислительной мощности классических компьютеров.

В 1994 году Питер Шор продемонстрировал, что асимметричные алгоритмы, основанные на предположении о вычислительной жесткости, могут быть очень легко нарушены с помощью достаточно мощного квантового компьютера и специального алгоритма, позже названного алгоритмом Шора. Фактически, квантовый компьютер с достаточным количеством кубитов и глубиной контура мог мгновенно взломать асимметричные алгоритмы. Исследование, опубликованное ASC X9 Quantum Computing Riz Study Group, оценило эти точные требования.

| Algorithm | Required logical qubits | Required circuit depth |

|---|---|---|

| RSA-2048 | 4700 | 8 10^9 |

| ECC NIST P-256 | 2330 | 1.3 10^112 |

Для подробного объяснения алгоритма Шора и того, как квантовые компьютеры могут нарушать асимметричное шифрование, смотрите видео.

По оценкам большинства экспертов, в течение следующих 20 лет будет построен достаточно мощный квантовый компьютер с требуемыми кубитами и глубиной контура для взлома ключей RSA и ECC.

Два десятилетия могут показаться долгим, но имейте в виду, что индустрия PKI, которую мы знаем сегодня, заняла примерно столько же, чтобы попасть в наше настоящее. Согласно проекту постквантовой криптографии NIST, «вряд ли будет простая « вставная » замена для наших нынешних криптографических алгоритмов с открытым ключом. Потребуются значительные усилия для разработки, стандартизации и развертывания новых постов». -квантовые криптосистемы. "

Вот почему DigiCert начал работать с несколькими игроками пост-квантовой индустрии, чтобы помочь создать экосистему PKI, которая является квантово-безопасной и достаточно гибкой, чтобы противостоять любым будущим угрозам.

Квантовые векторы атаки

Первым шагом для эффективной защиты от этих будущих угроз является выявление различных векторов атак, создаваемых постквантовым ландшафтом угроз.

TLS / SSL рукопожатие

Квантовые компьютеры представляют наибольшую угрозу для асимметричных криптографических алгоритмов. Это означает, что криптографическая система, используемая для цифровой подписи сертификатов и обработки начального рукопожатия SSL / TLS, является потенциальным вектором атаки.

К счастью, и NIST, и ASC X9 утверждают, что симметричные криптографические алгоритмы (такие как AES), используемые для создания сеансовых ключей для защиты данных при передаче после первоначального рукопожатия TLS / SSL, кажутся устойчивыми к атакам квантовых компьютеров. Фактически, для защиты от квантовых компьютерных атак достаточно удвоить длину в битах симметричного ключа (например, с AES-128 до AES-256). Это связано с тем, что симметричные ключи основаны на псевдослучайной строке символов и требуют использования атаки методом грубой силы или использования какой-либо известной уязвимости для взлома шифрования, в отличие от использования алгоритма (например, алгоритма Шора) для нарушения асимметрии криптография.

Эта упрощенная диаграмма квитирования TLS / SSL показывает, какие действия подвергаются риску квантовых компьютерных атак, а какие безопасны.

TLS / SSL handshake с использованием современных асимметричных криптографических алгоритмов (RSA, ECC) и AES-256

Этот вектор атаки угрожает начальной связи с серверами с использованием цифровых сертификатов конечных объектов. Хотя это все еще довольно большая угроза, это, вероятно, не самый опасный вектор атаки.

Даже при наличии достаточно мощного квантового компьютера ресурсы, необходимые для вычисления закрытого ключа сертификата, все еще значительны. Из-за этого можно с уверенностью предположить, что ни один цифровой сертификат конечного объекта не является настолько важным, чтобы оправдать квантовую атаку. Не говоря уже о том, что достаточно просто изменить ключ и заново выдать сертификат конечного объекта.

Сеть доверия

Вероятно, наиболее опасным вектором атак со стороны квантовых компьютеров является цепочка доверия (цепочка сертификатов), используемая цифровыми сертификатами. Асимметричные криптографические алгоритмы RSA и ECC используются на каждом уровне цепочки доверия - корневой сертификат подписывает себя и промежуточный сертификат, а промежуточный сертификат подписывает сертификаты конечного объекта.

Если квантовый компьютер сможет вычислить закрытый ключ промежуточного сертификата или корневого сертификата, основа, на которой строится PKI, разрушится. Имея доступ к закрытому ключу, субъект угрозы может выдавать поддельные сертификаты, которые будут автоматически доверяться браузерам. И в отличие от сертификата конечного объекта, замена корневого сертификата совсем не тривиальна.

Квантово-безопасные криптографические системы

Прежде чем могут произойти изменения в существующих криптографических системах PKI, необходимо определить заменяющие криптографические системы. Хотя существует несколько квантово-безопасных криптографических систем, необходимы дальнейшие исследования и исследования, прежде чем на них можно будет положиться для защиты конфиденциальной информации.

С конца 2016 года проект NIST Post-Quantum Cryptography (PQC) возглавляет исследовательские работы по квантово-безопасным криптографическим системам. Пока что они определили 26 постквантовых алгоритмов в качестве потенциальных кандидатов на замену. Однако, прежде чем эти криптографические системы будут готовы к стандартизации и развертыванию, необходимо провести гораздо больше исследований и испытаний.

Согласно срокам проекта NIST PQC, еще один раунд исключений произойдет где-то между 2020 и 2021 годами, а проекты стандартов станут доступны между 2022 и 2024 годами.

Планирование постквантового будущего

Этот переход должен произойти задолго до того, как будут построены какие-либо крупномасштабные квантовые компьютеры, чтобы любая информация, которая впоследствии была скомпрометирована квантовым криптоанализом, перестала быть чувствительной, когда происходит такой компромисс. (Проект NIST PQC)

Из-за времени, которое потребуется для разработки, стандартизации и развертывания постквантовых криптографических методов, DigiCert начал тестирование жизнеспособности встраивания постквантовых алгоритмов в гибридные сертификаты с использованием этого проекта IETF.

В ближайшие недели мы будем предоставлять дополнительную информацию о нашей работе по постквантовой криптографии и разработке гибридных сертификатов, а также информацию по следующим темам:

- Непосредственные шаги, которые вы можете предпринять, чтобы подготовиться к постквантовому будущему

- Подробности о гибридных сертификатах и как они могут защитить существующие системы

- Ресурсы PQC и руководство по настройке

PQC -пост-квантовая криптография Digicert

DigiCert Secure Site Pro делает квантовый прыжок

Квантовые вычисления разрушат текущие стандарты шифрования RSA / ECC. Вопрос только в том, когда. Чтобы помочь вам оставаться на шаг впереди, мы предлагаем первый в отрасли гибридный сертификат постквантовой защиты, доступный для общественности. Потому что доквантовое время - лучшее время быть готовым к постквантовым.

DigiCert подготовило руководство по настройкес инструментарием DigiCert PQC, чтобы:

- Применить исправление ISARA PQC к исходным файлам OpenSSL.

- Скомпилировать вашу модифицированную программу OpenSSL.

- Сгенерировать постквантовые криптографические ключи.

- Создать полную цепочку гибридных сертификатов, включая корневые, промежуточные и серверные сертификаты.

- Протестировать сертификаты, используя утилиты OpenSSL s_server и s_client.

Набор инструментов пост-квантовой криптографии (PQC) DigiCert содержит все необходимое для создания гибридного сертификата TLS. Этот гибридный сертификат использует постквантовый криптографический алгоритм в сочетании с классическим криптографическим алгоритмом, позволяющим вам проверить жизнеспособность развертывания постквантовых гибридных сертификатов TLS, а также поддерживать обратную совместимость.

Для этой первой итерации постквантовый криптографический алгоритм соединяется с криптографическим алгоритмом эллиптической кривой.

Инструментарий DigiCert PQC доступен для загрузки для всех клиентов Secure Site Pro.

Инструментарий PQC DigiCert PQC содержит следующие файлы:

- ISARA Catalyst OpenSSL Connector

- Модифицированный openssl.cnf

- Файлы конфигурации сертификата

- Пример гибридной цепочки сертификатов

Предупреждение Перед использованием этого руководства убедитесь, что выполнены следующие условия:

- Доступ к файлам ресурсов инструментария DigiCert PQC

- 64-разрядная версия Ubuntu 16.04 или более поздняя версия (это руководство написано с использованием Ubuntu 18.04 LTS)

- Пользователь без полномочий root с доступом sudo (Non-root user with sudo access)

Чтобы защитить вашу систему или производственную среду от проблем, мы рекомендуем вам выполнить следующие действия, используя изолированную программную среду или виртуальную среду.

Процесс подписания пакетов драйверов Kernel-Mode меняется.

Microsoft отказывается от поддержки цифровых подписей пакетов драйверов режима ядра для сторонних производителей. 1 августа 2019 года Microsoft объявила, что Microsoft Trusted Root Program прекращает поддержку кросс-подписанных корневых сертификатов с возможностями подписи в режиме ядра.

В 2021 году срок действия большинства подписанных сертификатов истекает.

Таким образом, Начиная с 2021 года Microsoft будет единственным поставщиком производственных сигнатур кода в режиме ядра. Вам нужно будет начать следовать обновленным инструкциям Microsoft, чтобы подписывать любые новые пакеты драйверов режима ядра в будущем.

Как это повлияет на ваши существующие сертификат подписи Kernel-Mode Code Signing

Вы можете продолжать использовать свой сертификат подписи кода следующим образом:

--Подписыватьь non-driver code, пока он не истечет.*

--Подписывать kernel-mode driver packages до истечения срока действия кросс-подписанного сертификата.

Если вам нужно подписать новые пакеты драйверов кода режима ядра после истечения срока действия кросс-подписанного сертификата, вы должны следовать обновленным инструкциям Microsoft по отправке оборудования.

*-Если вы подпишете и отметите время timestamp для пакета драйвера кода режима ядра до истечения срока действия кросс-подписанного сертификата, его подпись будет продолжать работать после истечения срока действия кросс-подписанного сертификата!

-Если вы подпишете пакет драйвера кода режима ядра только до истечения срока действия кросс-подписанного сертификата, к которому он прикован, ваша подпись станет недействительной после истечения срока действия кросс-подписанного сертификата.

Expiration dates of DigiCert brand trusted cross-signed root certificates:

DigiCert Assured ID Root CA -- Expires 4/15/2021

DigiCert High Assurance EV Root CA -- Expires 4/15/2021

DigiCert Global Root CA -- Expires 4/15/2021

>GeoTrust Primary Certification Authority -- Expires 2/22/2021

GeoTrust Primary Certification Authority - G3 -- Expires 2/22/2021

Thawte Primary Root CA -- Expires 2/22/2021

Thawte Primary Root CA - G3 -- Expires 2/22/2021

VeriSign Class 3 Public Primary Certification Authority - G5 -- Expires 2/22/2021

VeriSign Universal Root Certification Authority -- Expires 2/22/2021

Сертификаты под маркою Symantec будут недоступны после апреля 2020 года.

Symantec-branded products are not available after April 2020. Choose from the DigiCert product catalog.

SSL сертификаты сери Secure Site, а также Symantec Code Signing сертификаты в дальнейшем представлены под брендом DigiCert:

Secure Site

Secure Site SAN

Secure Site EV

Secure Site EV SAN

Secure Site Wildcard

Secure Site Pro

Secure Site Pro SAN

Secure Site Pro EV

Secure Site Pro EV SAN

Secure Site Pro Wildcard

Code Signing

Code Signing EV

Новые названия сертификатов Digicert,Thawte, Geotrust,Rapid

Digicert заканчивает процесс интеграции ssl сертификатов группы Symantec и вносит ряд изменений в названия и комплектацию:

Legacy product to CertCentral product mapping

| Legacy certificate product name | CertCentral product name |

|---|---|

| Secure Site Pro with EV Premium Extended Validation SSL |

Secure Site Pro EV SSL |

| Secure Site Pro Secure Site Pro Wildcard Premium SSL |

Secure Site Pro SSL |

| Secure Site with EV Standard EV SSL |

Secure Site EV |

| Secure Site Secure Site Wildcard OFX SSL Standard SSL Wildcard SSL |

Secure Site OV |

| True BusinessID with EV | GeoTrust TrueBusiness ID EV |

| RapidSSL Enterprise Premium Intranet SSL Standard Intranet SSL True BusinessID True BusinessID Wildcard |

GeoTrust TrueBusiness ID OV |

| GeoTrust Trial QuickSSL QuickSSL Premium QuickSSL Premium Wildcard |

GeoTrust DV SSL |

| SSL Web Server with EV | Thawte SSL Webserver EV |

| SSL Web Server SSL Web Server Wildcard |

Thawte SSL Webserver OV |

| SSL123 SSL 123 Wildcard |

Thawte SSL123 DV |

| FreeSSL | RapidSSL Standard DV |

| RapidSSL | Retail: GeoTrust Standard DV Partner: RapidSSL Standard DV |

| RapidSSL Wildcard | Retail: GeoTrust Wildcard DV Partner: RapidSSL Wildcard DV |

Safari и 1year certiicate

В Apple в одностороннему порядке приняли решение и объявили, что Safari будет доверять только краткосрочным сертификатам, срок действия которых составляет 398 дней или меньше (то есть один год плюс возобновляемый льготный период). Эта политика вступает в силу 1 сентября 2020.

На сертификаты, выданные до этой даты, событие никак не повлияет и их нужно заменять или изменять - вы можете продолжать заказывать двухлетние сертификаты до 31 августа 2020 года и использовать их до их окончания срока действия.

Такое сообщение было сделано Apple 19 февраля на заседании форума по вопросам отраслевых стандартов CA / Browser Forum.

Еще статьи...

- Как проходит телефонная валидация для получения OV и EV сертификатов в условиях всемирного карантина.

- Отображение SSL сертификатов в Google Chrome с 19 сентября 2019 року

- Можлива зміна максимального терміну дії SSL сертифіката

- Новые требования соответствия Apple для частных SSL-сертификатов

- Digicert повышает цены на некоторые сертификаты

- Перевыпуск сертификатов

- DigiCert приобрел Symantec SSL направление

- SHA-256

- Symantec Competitive Replacement Program

- CodeSigning и SSL сертификаты для государственных учреждений и учебных заведений Украины